信息安全-TATR分析流程

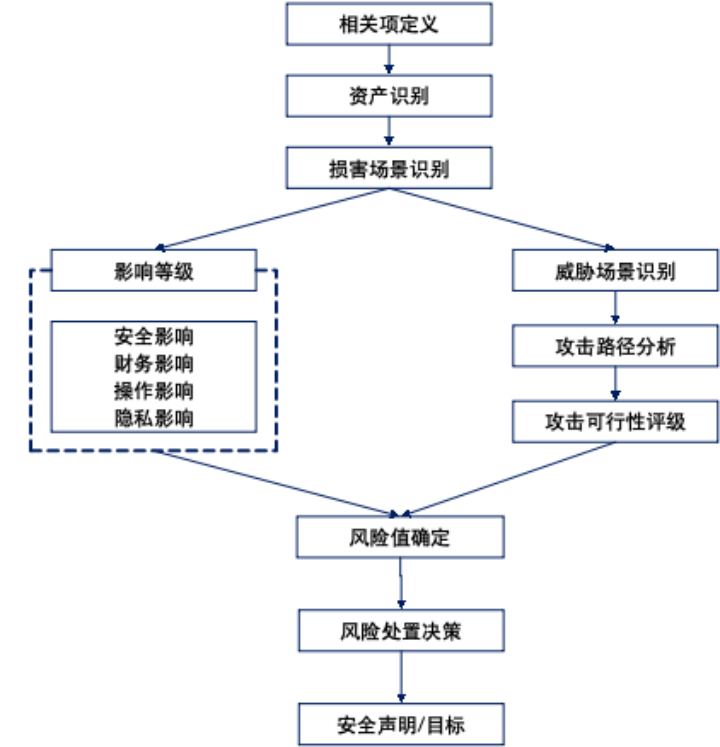

TARA分析,全称为Threat Analysis and Risk Assessment,即威胁分析与风险评估,根据ISO/SAE 21434,建立TARA分析流程,流程图如下图所示。

TARA分析可分为以下步骤

a) 相关项定义 Item Definition

b) 资产识别 Asset Identification

c) 损害场景识别 Damage Scenario Identification

d) 影响等级 Impact Rating

e) 威胁场景识别 Threat Scenario Identification

f) 攻击路径分析 Attack Path Analysis

g) 攻击可行性评级 Attack Feasibility Rating

h) 风险值确定 Risk Value Determination

i) 风险处置决策 Risk Treatment decision

j) 安全声明和安全目标 Security Claim and Security Goal

一、相关项定义(Item Definition)

在TARA分析之前,需要对分析的相关项进行定义,对相关项的功能及其运行环境等进行定义,以充分识别出资产,包括相关项边界(Item boundary)、相关项功能(Item functions)、初步架构(Preliminary architecture)和数据流图(Data Flow Diagram)等。

数据流图是将相关项中的每个功能用到的数据进行标识,表明数据从哪个实体产生,经过哪个实体处理,经过哪个实体转发。

二、资产识别(Asset Identification)

对网络安全相关的资产进行识别,识别出车辆在使用过程中需要被保护不受网络攻击的信息,包括通信数据、用户隐私数据、ECU固件、算法等各种类型的信息。资产类型可分为外部实体类资产、进程类资产、数据流资产、数据存储类资产。

a) 外部实体(External entity):指在分析对象之外,又和分析对象有联系的器件,可以用来说明数据的来源和去向,如对于雷达,域控制器属于外部实体。

b) 进程(Process):一个逻辑运行的计算或程序。

c) 数据流(Data flow):指所传输的数据。

d) 数据存储(Data store):存储在存储器内的数据,包括软件包、参数等。

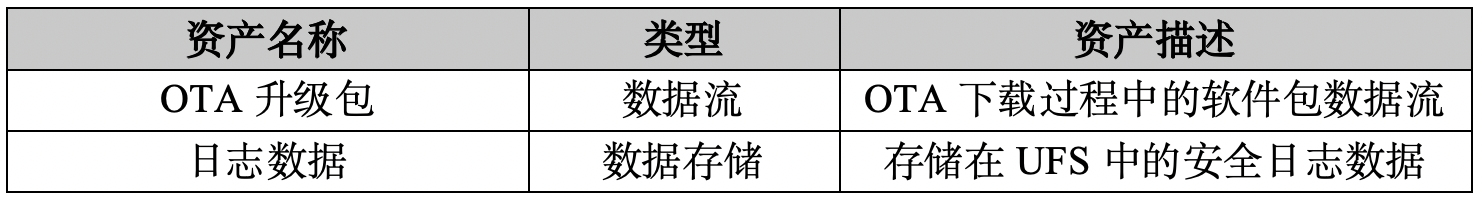

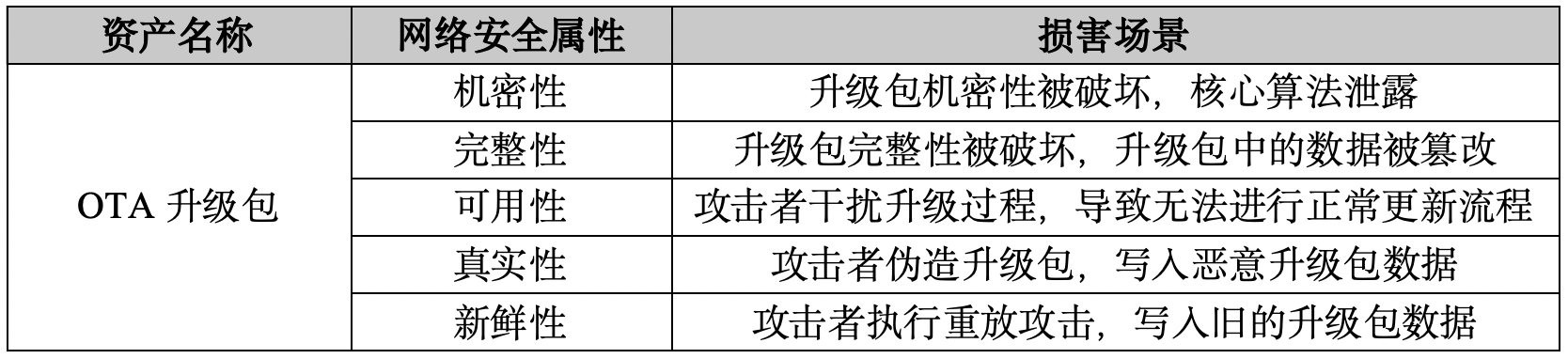

在识别出资产之后需要确定每项资产的网络安全属性, 从而分析出潜在的损害场景。网络安全属性可分为:机密性(Confidentiality)、完整性(Integrity)、可用性(Availability)、真实性(Authenticity)、授权性(Authorization)、不可抵赖性(Non-repudiation)和新鲜性(Freshness)。对于不同的资产,对应的网络安全属性可能会不相同,需要逐个进行识别,网络安全相关资产事例和对应的网络安全属性事例如表1和表2所示。

表1 网络安全资产事例

表2 网络安全属性事例

三、损害场景识别(Damage Scenario Identification)

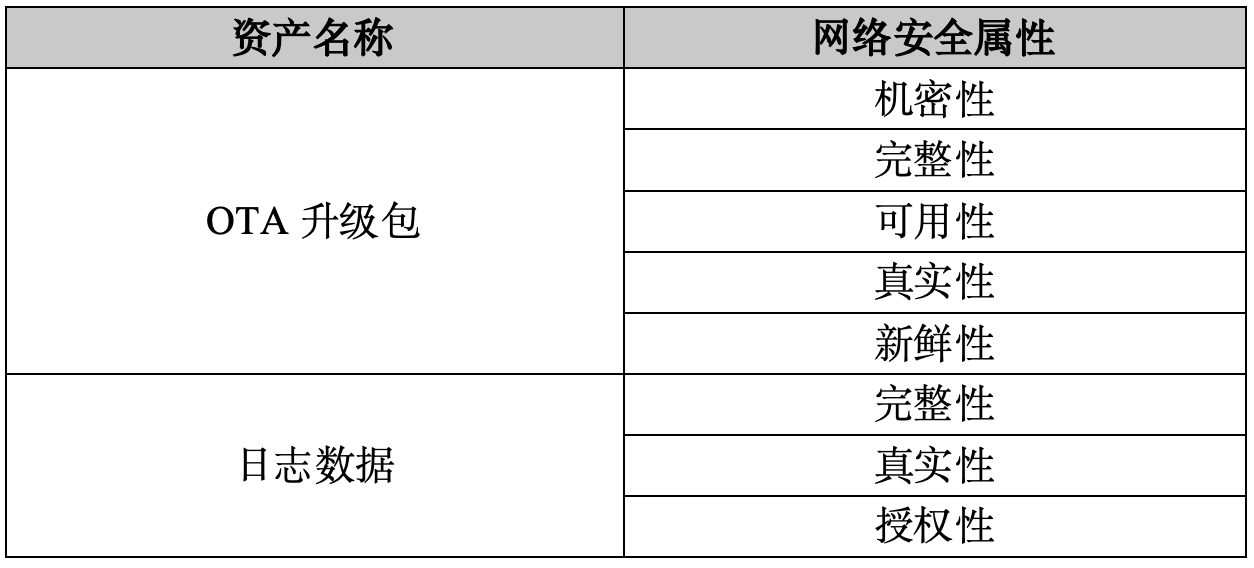

对于资产对应的网络安全属性,识别出资产由于丧失某种安全属性而出现的损害场景,网络安全属性和对应损害如表3所示,表4为损害场景事例

表3 网络安全属性和对应损害

表4 损害场景事例

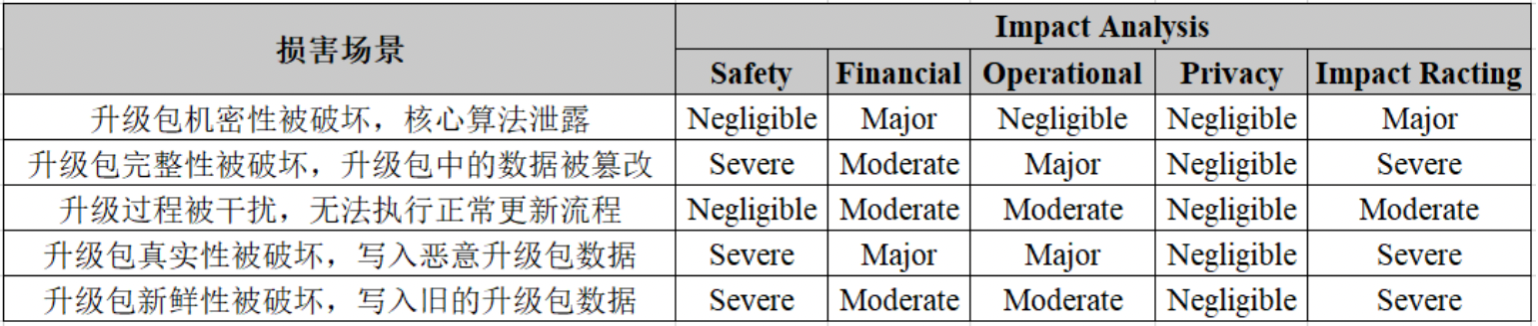

四、影响等级(Impact Rating)

根据识别出的损害场景,对每个损害场景进行影响评级,需要从Safety、Financial、Operational、Privacy(安全、财产、操作和隐私)四个维度进行考虑。损害场景的影响等级应为以下四种之一:严重(Severe)、重要(Major)、中等(Moderate)、可忽略(Negligible),影响等级事例如表5所示。

表5 影响等级事例

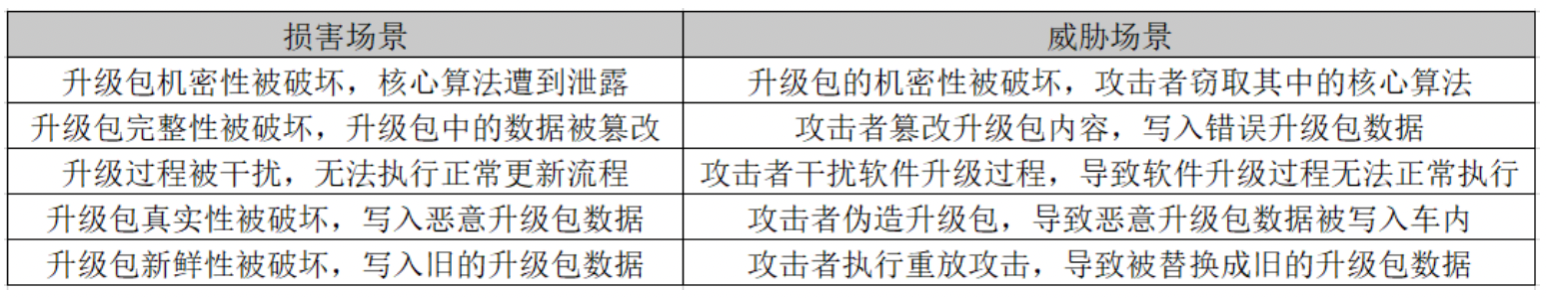

五、威胁场景识别(Threat Scenario Identification)

威胁场景可以理解为造成损害场景的原因,威胁场景的识别应通过目标资产、相关网络安全资产受到威胁,导致网络安全资产受损的原因推导得出,威胁场景事例如表6所示。

表6 威胁场景事例

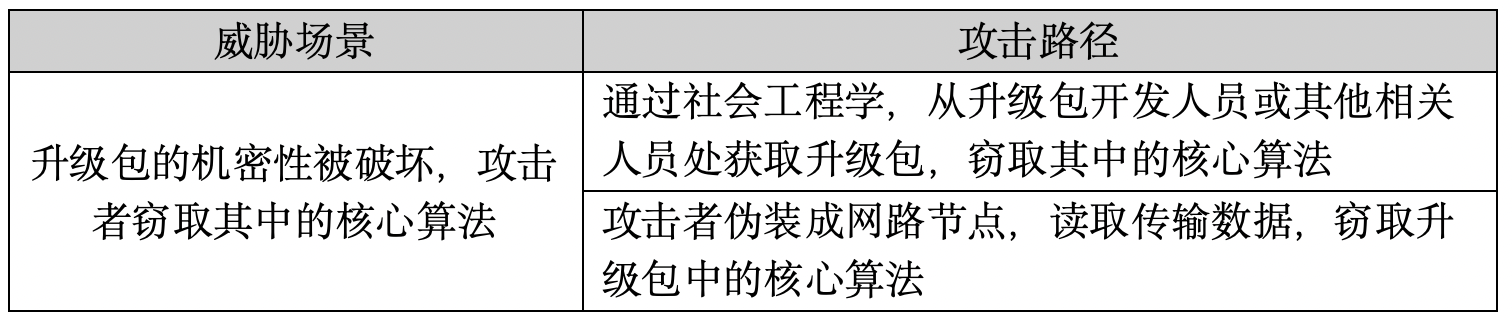

六、攻击路径分析(Attack Path Analysis)

根据识别出的威胁场景,分析出每个威胁场景可能的攻击路径。攻击路径可以基于自上而下的攻击树或者根据以往安全事件所确定的漏洞等方式推导得出,攻击路径事例如表7所示。

表7 攻击路径事例

七、攻击可行性评级(Attack Feasibility Rating)

攻击可行性代表攻击的难易程度。在基于攻击潜力的攻击可行性评级中,应先分析出每条攻击路径的攻击潜力值,进而确定每条攻击路径的攻击可行性等级。

基于攻击潜力的攻击可行性评级需要考虑攻击所需时间(Elapsed time)、专业知识(Specialist expertise)、产品知识(Knowledge of the item or component)、机会窗口(Window of opportunity)和设备(Equipment)五个方面。

攻击可行性评级应为以下四种之一:高(High)、中等(Medium)、底(Low)、很低(Very low)。

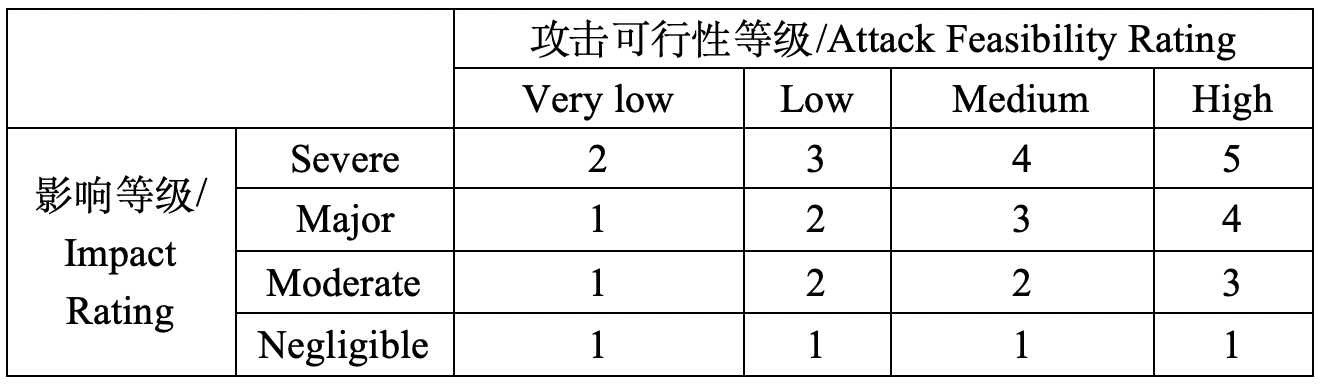

八、风险值确定(Risk Value Determination)

根据影响等级和攻击可行性评级,结合风险矩阵得出风险值。风险矩阵的示例如表8所示:

表8 风险矩阵事例

风险值为1时该风险可忽略不计,风险值为2时为低危风险,风险值为3为中危风险,风险值为4时为高危风险,风险值为5时为严重风险。

九、风险处置决策(Risk Treatment decision)

根据风险值确定相应的风险评估决策,风险评估决策有以下四种:

a) 避免风险(Avoiding the risk)

b) 降低风险(Reducing the risk)

c) 分担风险(Sharing the risk)

d) 保留风险(Retaining the risk)

一般原则:风险值等于1时保留风险,风险值大于等于2时需要执行其他处置决策。

十、安全声明和安全目标(Security Claim and Security Goal)

TARA分析后,根据风险处置决策输出对应的网络安全声明或目标(Security claim/goal)。可根据以下原则:

如果风险处置决策是避免或降低风险,则应提出一个或多个相应的网络安全目标;如果风险处置决策是分担或保留风险,则应提出相应的网络安全声明。

上一篇: 信息安全-密码学(一)

下一篇: AUTOSAR MCAL入门知识梳理